Ataki szkodliwego oprogramowania ransomware "ExPetr" z 27 czerwca - komentarz Kaspersky Lab

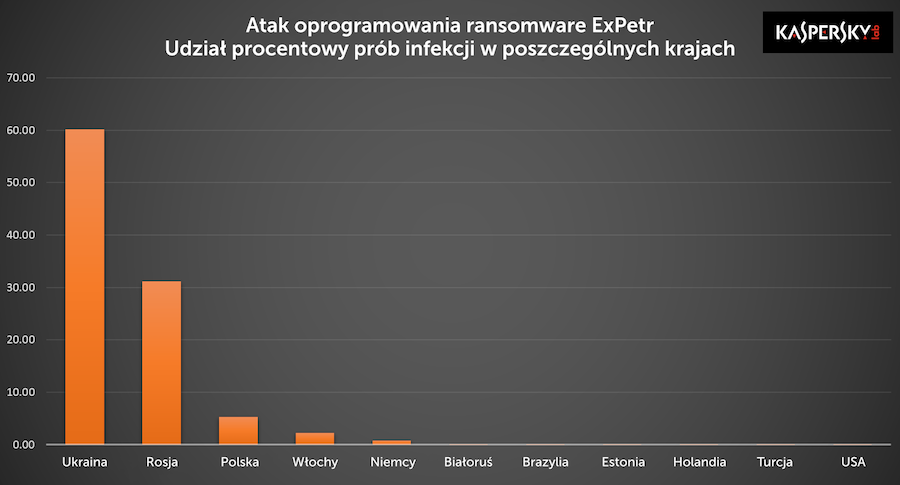

Na chwilę obecną dane telemetryczne Kaspersky Lab wskazują na około 2 000 atakowanych użytkowników. Najwięcej ataków odnotowano w Rosji i na Ukrainie, jednak pojawiły się także próby infekcji w Polsce, Włoszech, Niemczech, Wielkiej Brytanii, Francji, Stanach Zjednoczonych i kilku innych krajach.

Atak jest zaawansowany i obejmuje kilka wektorów infekcji. Badacze z Kaspersky Lab mogą potwierdzić, że cyberprzestępcy wykorzystali do rozprzestrzeniania szkodnika wewnątrz sieci firmowych zmodyfikowane szkodliwe narzędzia (tzw. exploity) EternalBlue (stosowane również przez wcześniejsze ataki ransomware WannaCry) oraz EternalRomance, wykorzystujące luki w systemach Windows.

Produkty Kaspersky Lab wykrywają nowe zagrożenie jako:

- UDS:DangerousObject.Multi.Generic

- Trojan-Ransom.Win32.ExPetr.a

- HEUR:Trojan-Ransom.Win32.ExPetr.gen

- PDM:Trojan.Win32.Generic

- PDM:Exploit.Win32.Generic

Kaspersky Lab zaleca wszystkim firmom, by niezwłocznie uaktualniły użytkowane systemy Windows. Użytkownicy systemów Windows XP oraz Windows 7 powinni zainstalować łatę bezpieczeństwa MS17-010.

Eksperci z Kaspersky Lab zalecają także firmom, by zadbały o wprowadzenie polityki tworzenia kopii zapasowych. Zapisywane regularnie kopie danych pozwalają na szybkie odzyskanie informacji w przypadku infekcji oprogramowania ransomware.

Użytkownicy biznesowych rozwiązań Kaspersky Lab powinni wykonać następujące działania:

- Upewnić się, że wszystkie zalecane mechanizmy ochrony są aktywne, a w szczególności, że nie wyłączono modułów Kaspersky Security Network (KSN) i Kontrola systemu (funkcje te są domyślnie włączone).

- Jako dodatkowy środek zapobiegawczy można zablokować jakikolwiek dostęp (a przez to uniemożliwić interakcję i uruchamianie) do wszelkich grup aplikacji do pliku o nazwie perfc.dat oraz narzędzia PSExec (część pakietu Sysinternals Suite) przy użyciu modułu Kontrola uprawnień aplikacji wbudowanego w rozwiązanie Kaspersky Endpoint Security (https://help.kaspersky.com/KESWin/10SP2/pl-PL/39265.htm oraz http://support.kaspersky.com/pl/10905#block1).

- Alternatywnie, można użyć modułu Kontrola uruchamiania aplikacji (https://help.kaspersky.com/KESWin/10SP2/pl-PL/129102.htm) do zablokowania uruchamiania narzędzia PSExec, jednak plik perfc.dat powinien zostać zablokowany przy użyciu modułu Kontrola uprawnień aplikacji.

- Ponadto, skonfigurowanie i aktywowanie trybu domyślnej odmowy w module Kontrola uruchamiania aplikacji wbudowanym w rozwiązanie Kaspersky Endpoint Security pozwoli na wymuszenie ochrony proaktywnej przed omawianym zagrożeniem i innymi cyberatakami.

Szczegóły techniczne dotyczące szkodliwego programu ExPetr są dostępne na stronie http://securelist.pl/blog/7404,pet_ya_schroedingera.html.

Informację można wykorzystać dowolnie z zastrzeżeniem podania firmy Kaspersky Lab jako źródła.

Wszystkie informacje prasowe są dostępne na stronie https://www.kaspersky.pl/nowosci.