24/7

Produkty

Kaspersky Endpoint Security

Wielowarstwowa platforma ochrony punktów końcowych wykorzystująca technologie bezpieczeństwa nowej generacji

O produkcie

-

Ochrona przed zaawansowanymi zagrożeniami

Nasze czołowe technologie wykorzystują analizę HuMachine® w celu ochrony punktów końcowych przed cyberzagrożeniami.

-

Kontrola punktów końcowych

Zastosowana w sposób scentralizowany łatwa i skuteczna kontrola sieci, urządzeń i aplikacji zmniejsza powierzchnię ataku i dba o bezpieczeństwo użytkowników.

-

Ochrona serwerów krytycznych

Zaawansowana ochrona przed cyberzagrożeniami, takimi jak ransomware, zaprojektowana specjalnie z myślą o zachowaniu wysokiej wydajności serwerów firmowych.

-

Zapobieganie atakom ransomware i exploitów

Zaawansowana analiza zachowania pomaga zapobiegać atakom ransomware, zagrożeniom bezplikowym i exploitom.

Branże

Rozwiązanie spełnia wymagania w zakresie ochrony bez względu na ograniczenia firm.

Studia przypadków

Przykłady użycia produktów zabezpieczających firmy Kaspersky

-

Ferrari S.p.A.

Firma Ferrari podjęła strategiczną decyzję wybierając Kaspersky jako dostawcę usług bezpieczeństwa IT. Firma Ferrari chciała wprowadzić…

-

Axel Springer SE

Rozwiązanie:

Axel Springer to jedna z największych europejskich firm z sektora mediów, która ma jasno określony cel - stać się czołowym wydawcą cyfrowym...

Wykorzystywane technologie

-

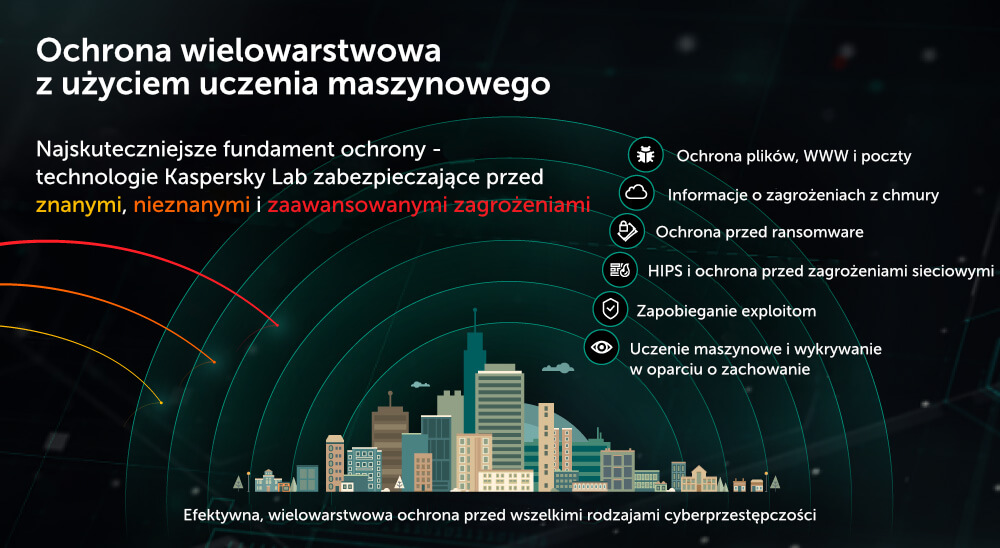

Ochrona wielowarstwowa zapobiega wszelkim formom cyberzagrożeń

Zapewnienie każdemu punktowi końcowemu pełnej ochrony przed różnymi formami zaawansowanych zagrożeń jest najważniejsze. Aby kompleksowo zabezpieczyć każdy punkt końcowy znajdujący się w firmie i poza nią, należy zastosować podejście wielowarstwowe. Nasze technologie wykorzystują najlepsze źródła analizy zagrożeń przeprowadzanej w czasie rzeczywistym oraz płynnie się uzupełniają, aby zapewnić bezpieczeństwo bez luk, a z drugiej strony nieustannie ewoluują, aby chronić Twoją firmę przed nawet najnowszymi i najbardziej wyrafinowanymi zagrożeniami, w tym exploitami dnia zerowego.

-

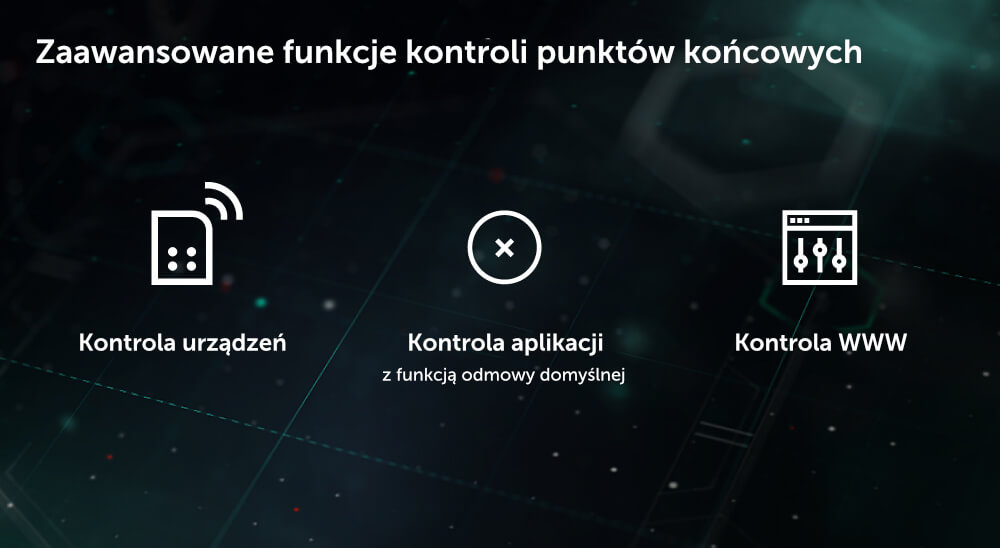

Wszechstronna kontrola każdego punktu końcowego

Nasze nieustannie ewoluujące technologie zabezpieczające są dodatkowo wspierane przez potężne narzędzia kontroli i ochrony danych. W pełni zautomatyzowana kontrola aplikacji z dynamicznym tworzeniem białych list i trybem odmowy domyślnej znacząco zmniejsza ryzyko ataków dnia zerowego, a z kolei pełnoprawna kontrola urządzeń pomaga chronić systemy i dane, dzięki czemu to Ty kontrolujesz, które urządzenia mogą uzyskiwać dostęp do Twojej sieci. Każda konkretna maszyna uzyskująca dostęp do nieodpowiednich lub niepotrzebnych stron internetowych może podlegać kontroli i blokowaniu.

-

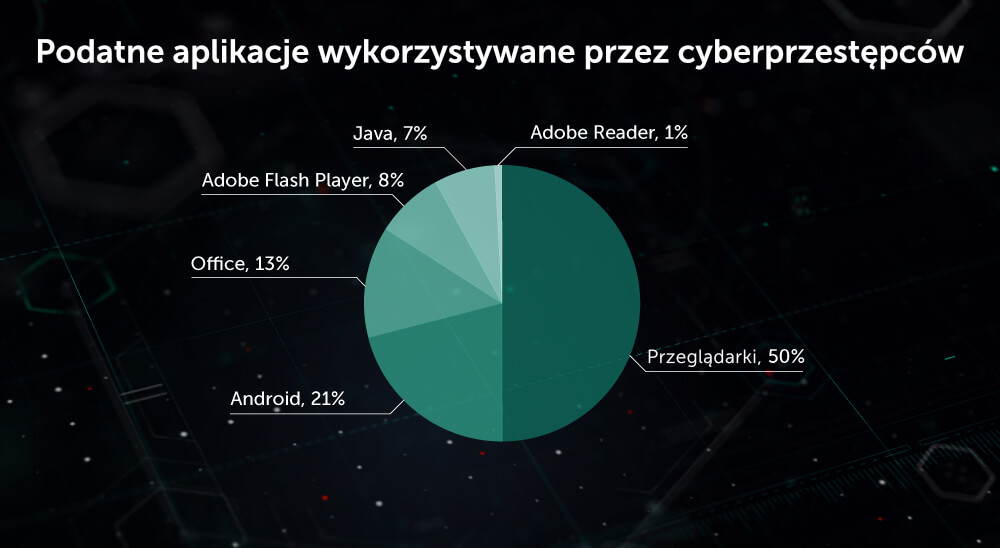

Automatyczne wykrywanie luk i dystrybucja łat

Jednym z największych zagrożeń dla bezpieczeństwa firmowego IT są niezałatane luki w popularnych aplikacjach. Jednak rozproszone zasoby i rosnący stopień złożoności systemów mogą znacznie utrudniać skuteczne stosowanie łat. Dzięki wdrożeniu podejścia scentralizowanego i automatyzacji kluczowych zadań związanych z bezpieczeństwem i konfiguracją, takich jak szacowanie obecności luk, dystrybucja i aktualizacja łat, zarządzanie inwentarzem i udostępnianie aplikacji, Kaspersky Vulnerability and Patch Management pozwala nie tylko oszczędzać czas, ale także optymalizować poziom bezpieczeństwa.

Pomoc techniczna na najwyższym poziomie i profesjonalne usługi

Profesjonalna pomoc dostępna zawsze, kiedy jej potrzebujesz. Dostępna w ponad 200 krajach, 34 biurach na całym świecie, 24/7/365. Skorzystaj z naszych pakietów pomocy technicznej na najwyższym poziomie lub skontaktuj się z naszymi specjalistami, aby mieć pewność, że maksymalnie wykorzystujesz swoją ochronę od Kaspersky.

Dokumenty techniczne

Dowiedz się więcej od naszych ekspertów ds. cyberbezpieczeństwa

Zagrożenia

Środowisko zagrożeń rozwija się w szybkim tempie, narażając krytyczne procesy firmowe, poufne dane i zasoby finansowe na coraz większe ryzyko ataku dnia zerowego. Musisz być sprytniejszy, lepiej wyposażony i lepiej poinformowany niż atakujący, bo tylko w ten sposób zmniejszysz ryzyko:

-

infekcji ransomware jako elementu ataku ukierunkowanego,

-

ataków phishingowych na pracowników,

-

trudnych do wykrycia bezplikowych szkodliwych programów,

-

wykorzystania luk, w tym luk dnia zerowego,

-

wycieku danych spowodowanego zgubieniem lub kradzieżą urządzeń mobilnych pracowników,

-

utraty produktywności z powodu epidemii szkodliwych programów.

Aby dowiedzieć się, w jaki sposób prawdziwe cyberbezpieczeństwo może wspomóc strategię ochrony w Twojej firmie, skontaktuj się z naszymi ekspertami.