Usługi

Kaspersky Threat Intelligence

Ekspercka wiedza obejmująca analizę kontekstu oraz zalecenia bezpieczeństwa w odniesieniu do cyberzagrożeń

O produkcie

Współczesne cyberzagrożenia stają się coraz bardziej wyrafinowane. Dodatkowo każdego dnia w organizacjach pojawia się wiele nowych urządzeń, co zwiększa powierzchnię ataku. Cyberprzestępcy wykorzystują to z różnych powodów — przestępczość zorganizowana, haktywizm czy terroryzm — a wykorzystywane przez nich metody są coraz bardziej ukradkowe, sprytnie zorganizowane i trudne do wykrycia. Sytuacja ta komplikuje tworzenie skutecznych systemów zabezpieczających, które mogłyby zatrzymać atak tych wyszukanych zagrożeń.

Aby skutecznie zwalczać nowoczesne zagrożenia, należy mieć pełny obraz metod, taktyk i narzędzi używanych przez cyberprzestępców. Analiza zagrożeń przeprowadzona przez zaufane źródła zewnętrzne umożliwia wykrycie zagrożeń i zablokowanie ich, zanim przedostaną się do firmowej sieci.

-

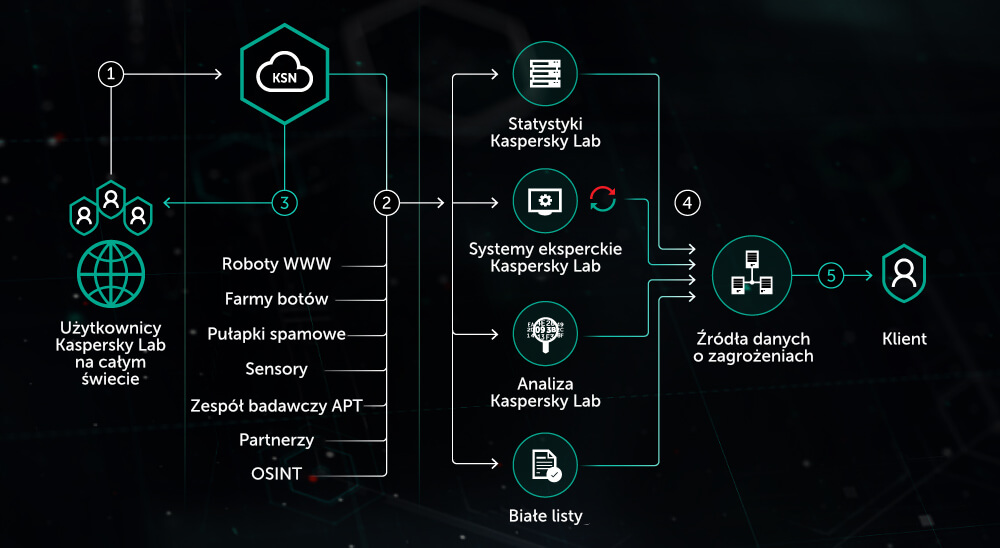

Źródła danych o zagrożeniach

Zwiększ poziom swojej bieżącej ochrony i popraw możliwości kryminalistyki dzięki danym Kaspersky na temat cyberzagrożeń.

-

Raporty po analizie ataku APT

Korzystaj z dostępu do opisów najważniejszych kampanii cyberszpiegowskich wymierzonych w ofiary wysokiego szczebla, zawierających oznaki włamania.

-

Śledzenie phishingu

Powiadomienia w czasie rzeczywistym o trwających atakach phishingowych wymierzonych w Twoją firmę lub klientów.

-

Raporty na temat adekwatnych zagrożeń

Analiza zagrożeń dopasowana do danej organizacji lub kraju.

-

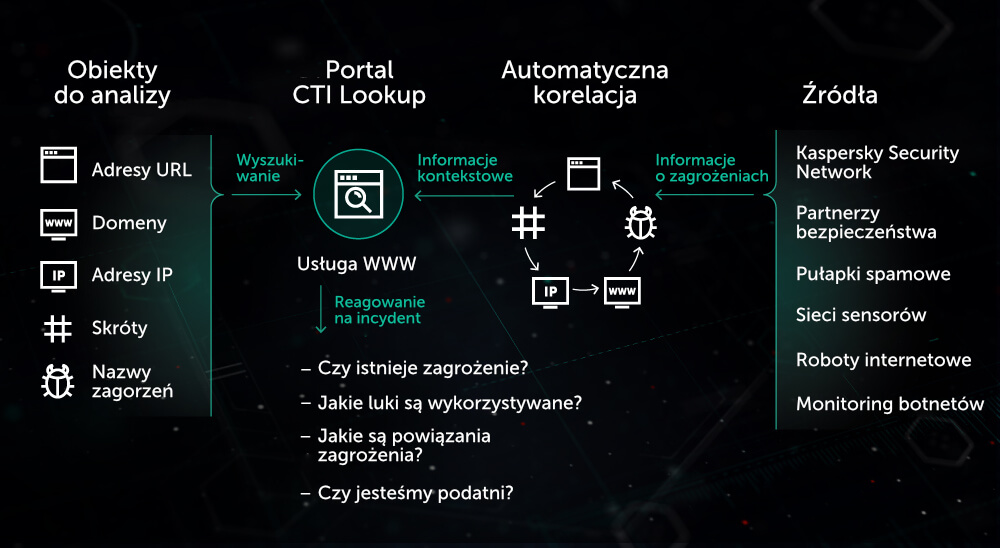

Wyszukiwanie zagrożeń

Portal internetowy dający dostęp do całej wiedzy Kaspersky na temat wskaźników infekcji (IoC) oraz powiązań między nimi.

-

Śledzenie botnetów

Powiadomienia w czasie rzeczywistym o trwających atakach z użyciem botnetów zagrażających Twoim klientom i Twojej reputacji.

Dostęp do ekspertów z branży cyberbezpieczeństwa na żądanie

Usługa „Kaspersky Ask the Analyst” umożliwia uzyskanie dodatkowych informacji na temat zagrożeń, z którymi masz do czynienia lub które Cię interesują. Poszerza ona specjalistyczne doświadczenie dzięki naszej unikatowej wiedzy i zasobom, dostosowując rozległe możliwości firmy Kaspersky w zakresie analizy i badania zagrożeń do konkretnych potrzeb oraz umożliwiając budowanie solidnej ochrony przed zagrożeniami wymierzonymi w Twoją organizację.

Branże

Rozwiązanie spełnia wymagania w zakresie ochrony bez względu na ograniczenia firm.

Studia przypadków

-

Ferrari S.p.A.

Firma Ferrari podjęła strategiczną decyzję wybierając Kaspersky jako dostawcę usług bezpieczeństwa IT. Firma Ferrari chciała wprowadzić…

-

Policja Miasta Londynu

Rozwiązanie:

Policja miasta Londynu prowadzi we współpracy z Kaspersky zaawansowane szkolenia swojego personelu…

-

Abu Dhabi Racing

Rozwiązanie:

Dla firm takich jak Abu Dhabi Racing oraz rządu ZEA, obok wzrostu gospodarczego i rozwoju społeczeństwa korzystającego z nowych technologii i wiedzy, istotna jest potrzeba korzystania z niestandardowych systemów zabezpieczających IT oraz przepisów dotyczących zarządzania ryzykiem.

Wykorzystywane technologie

-

Zwiększenie możliwości wykrywania zagrożeń

Źródła danych o zagrożeniach można zintegrować z systemami SIEM lub urządzeniami zabezpieczającymi — takimi jak IPS/IDS, zapory sieciowe, proxy itp. — co umożliwi dodatkową analizę potrzebną działom ds. bezpieczeństwa jednoznaczną identyfikację podejrzanej aktywności w sieci. „Surowe” dane, np. adresy IP, często nie dają wystarczającego kontekstu. Z pomocą przychodzą nasze źródła, które pomagają w przeprowadzaniu dalszych badań i analiz.

-

Wzmocnij swoją ochronę przed dopasowanymi zagrożeniami

Dzięki informacjom dostarczanym w ramach raportów obejmujących analizy ataków APT i zagrożenia finansowe możesz szybko reagować na nowe zagrożenia i luki, blokując atak z użyciem znanych wektorów. Takie podejście zmniejsza szkody spowodowane zaawansowanymi atakami i poprawia strategię bezpieczeństwa. Nasze raporty obejmujące dopasowane zagrożenia oraz usługi śledzenia zagrożeń prezentują aktualny stan ataku, umożliwiając identyfikację słabych punktów, które mogą zostać wykorzystane, i skupienie swojej strategii ochrony na obszarach określonych jako główne cele ataku.

-

Usprawnij swoją reakcję na incydenty dzięki globalnemu obrazowi zagrożeń

Kaspersky Threat Lookup udostępnia całą wiedzę posiadaną przez Kaspersky na temat cyberzagrożeń oraz istniejących między nimi powiązań w postaci jednej, potężnej usługi internetowej. Platforma ta pobiera najnowszą szczegółową analizę zagrożeń, w tym adresy internetowe, domeny, adresy IP, skróty plików, nazwy zagrożeń, dane statystyczne i związane z zachowaniem, dane WHOIS/DNS itp. W efekcie powstaje globalny obraz nowych i pojawiających się zagrożeń, dzięki któremu możesz zabezpieczyć swoją organizację i przyspieszyć reakcję na incydent.

Dokumenty techniczne

Dowiedz się więcej od naszych ekspertów ds. cyberbezpieczeństwa

Zagrożenia

Śledzenie, analizowanie, interpretowanie i łagodzenie nieustannie ewoluujących zagrożeń bezpieczeństwa IT to ogromne przedsięwzięcie. Korporacje we wszystkich sektorach cierpią z powodu braku aktualnych i stosownych danych, dzięki którym mogłyby zarządzać zagrożeniami związanymi z bezpieczeństwem IT.

-

Prawdziwe zagrożenia ukryte są w tysiącach mało istotnych powiadomień.

-

Zagrożenia pozostające niewykryte, lecz aktywne w organizacji.

-

Słaba priorytetyzacja incydentów.

-

Pomijanie nieznanych wektorów ataków.

-

Nieadekwatne finansowanie wewnątrz organizacji z powodu słabej widoczności zagrożeń.

-

Strategia ochrony niepasująca do aktualnego krajobrazu zagrożeń.

Aby dowiedzieć się, w jaki sposób prawdziwe cyberbezpieczeństwo może wspomóc strategię ochrony w Twojej firmie, skontaktuj się z naszymi ekspertami.