Produkty

Kaspersky Threat Attribution Engine

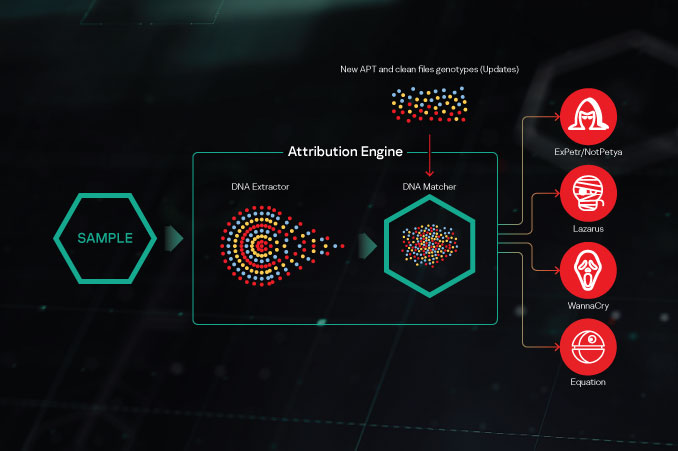

Niezrównane narzędzie do analizy szkodliwych programów dostarczające informacje na temat ich źródeł i możliwych autorów

Posiadanie wiedzy jako przewaga strategiczna

-

Przypisanie autorstwa zagrożenia

Pozwala na skojarzenie nowego ataku ze znanym szkodliwym programem wykorzystywanym w ramach działań cyberprzestępczych typu Advanced Persistent Threat (APT), pomagając w szybkim zidentyfikowaniu poważnego zagrożenia wśród mniej istotnych incydentów oraz podjęciu stosownych działań ochronnych.

-

Szybka

reakcjaUmożliwia przeprowadzenie skutecznych prac dochodzeniowych, powstrzymanie zagrożenia i reakcję na nie na podstawie informacji o taktyce, technice i procedurach charakterystycznych dla danego ugrupowania.

-

Silnik

samouczący sięUmożliwia zespołom ds. bezpieczeństwa dodawanie do posiadanej bazy danych prywatnych ugrupowań i obiektów oraz „uczenie” produktu, jak wykrywać próbki, które wykazują podobieństwa do plików znajdujących się w ich prywatnych zbiorach.

-

Zapewnienie prywatności i zgodności z przepisami

Rozwiązanie może zostać wdrożone w bezpiecznych środowiskach izolowanych w celu ochrony systemów i danych, jak również spełnia wszystkie wymogi dotyczące zgodności z przepisami.

Zastosowanie

-

Identyfikuj ugrupowania cyberprzestępcze stojące za atakiem

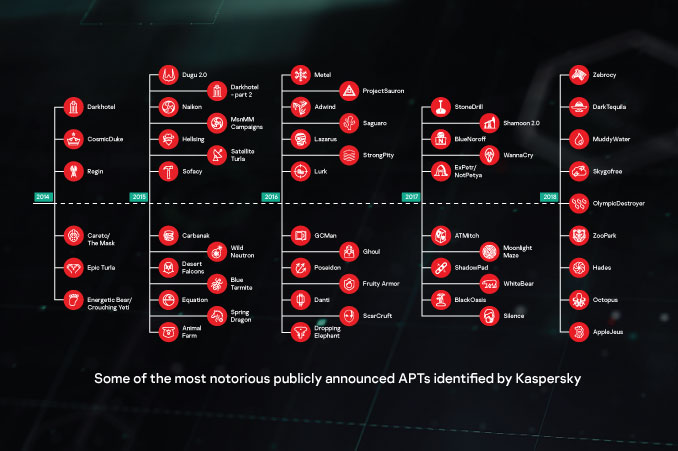

Rozwiązanie Kaspersky Threat Attribution Engine wykorzystuje bazę próbek szkodliwych programów APT oraz czyste pliki zgromadzone przez ekspertów z firmy Kaspersky na przestrzeni 22 lat. Śledzimy ponad 600 ugrupowań i kampanii APT, a w tym roku udostępniliśmy ponad 120 raportów z analiz. Dzięki nieustannie prowadzonym badaniom nasza baza APT zawiera już ponad 60 tys. plików. Opatentowana przez nas unikatowa metoda porównywania próbek i wyszukiwania podobieństw zapewnia wysoki współczynnik identyfikacji autorstwa i zmniejsza liczbę fałszywych trafień niemal do zera.

-

Dowiedz się, czy jesteś celem czy przypadkową ofiarą

Średni czas, jaki mija od wykrycia do podjęcia reakcji w przypadku wyrafinowanych zagrożeń zwykle jest zbyt długi ze względu na skomplikowany proces analizy i inżynierii wstecznej. Dziś, w erze cyfrowej, firmy są zobligowane do niezwłocznego analizowania i określania priorytetu dla wszystkich ostrzeżeń, a także skracania czasu reakcji. Poprawne i szybkie określenie autorstwa pomaga skrócić czas reakcji na incydent oraz zmniejsza liczbę fałszywych trafień, ułatwiając nadanie priorytetu incydentom w oparciu o stwarzany przez nich poziom zagrożenia.

-

Skonfiguruj odpowiednie procedury powstrzymywania zagrożeń i reagowania na nie

Rozwiązanie Kaspersky Threat Attribution Engine można uzupełnić o subskrypcję przygotowywanych przez firmę Kaspersky raportów zawierających analizy z obszaru APT, które dostarczają szczegółowe informacje na temat ugrupowań APT. Subskrybenci tych unikatowych raportów mają nieustanny dostęp do naszych analiz i odkryć APT, w tym do wszystkich zagrożeń, które nigdy nie zostaną upublicznione. W oparciu o te informacje można blokować zaawansowane ataki, minimalizować wszelkie potencjalne szkody i poprawiać ogólną strategię cyberbezpieczeństwa.

Dokumentacja

Dowiedz się więcej od naszych ekspertów ds. cyberbezpieczeństwa cieszących się uznaniem na całym świecie

Aby dowiedzieć się, w jaki sposób prawdziwe cyberbezpieczeństwo może wspomóc strategię ochrony w Twojej firmie, skontaktuj się z naszymi ekspertami.